返回

Cisco WebEx Meeting Manager (atucfobj.dll) ActiveX Remote BOF Exploit

电脑技巧

2023-11-27 23:12:17

远程代码执行漏洞:修复WebEx Meeting Manager漏洞以保护您的计算机

远程代码执行漏洞是网络世界的一个严重威胁,它允许攻击者在受害者的计算机上运行未经授权的代码。这种类型的漏洞可能会导致各种安全问题,包括数据盗窃、系统损坏甚至完全控制计算机。最近,Cisco WebEx Meeting Manager中发现了一个这样的远程代码执行漏洞,威胁着使用该软件的用户的安全。

漏洞的根源

该漏洞源于WebEx Meeting Manager ActiveX控件(atucfobj.dll)中的输入验证机制缺陷。该控件允许WebEx Meeting Manager在网页中显示会议内容,但输入验证缺陷使攻击者能够构造恶意网页来利用该漏洞。

漏洞利用方式

攻击者可以利用该漏洞执行以下步骤:

- 创建恶意网页: 包含精心构造的HTML代码的网页可利用该漏洞。

- 诱骗受害者访问: 恶意网页可以通过电子邮件链接或受感染网站分发。

- 触发ActiveX控件: 当受害者访问恶意网页时,WebEx Meeting Manager ActiveX控件会被触发,导致缓冲区溢出攻击。

- 执行任意代码: 攻击者利用缓冲区溢出攻击在受害者的计算机上执行任意代码,从而获得控制权。

影响范围

该漏洞影响使用WebEx Meeting Manager的所有计算机,包括Windows、Mac和Linux系统。所有使用受影响版本软件的用户都面临风险。

防护措施

保护您的计算机免受该漏洞侵害至关重要。您可以采取以下措施:

- 更新WebEx Meeting Manager: 思科已发布安全补丁以修复漏洞,建议立即安装。

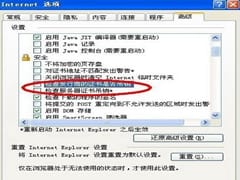

- 禁用ActiveX控件: 您可以通过Internet Explorer和Microsoft Edge禁用WebEx Meeting Manager ActiveX控件,以防止其被利用。

- 小心可疑网站: 避免访问可疑或不知名的网站,因为它们可能包含恶意代码。

- 使用防病毒软件: 反病毒软件可以检测并清除恶意软件,提供额外的保护层。

结论

远程代码执行漏洞是一个严重的威胁,可能会给用户带来严重的安全风险。及时采取措施修复漏洞并实施防护措施非常重要。通过更新软件、禁用ActiveX控件、保持谨慎并使用防病毒软件,您可以保护您的计算机免受此类攻击。

常见问题解答

-

我该如何知道我的WebEx Meeting Manager是否受漏洞影响?

- 检查您的WebEx Meeting Manager版本。受影响的版本是早于2021年1月发布的安全补丁的版本。

-

如何禁用WebEx Meeting Manager ActiveX控件?

- 在Internet Explorer中,单击“工具”>“管理加载项”>“禁用WebEx Meeting Manager ActiveX控件”。

- 在Microsoft Edge中,单击“设置”>“隐私和安全性”>“网站权限”>“禁用WebEx Meeting Manager ActiveX控件”。

-

如果不使用WebEx Meeting Manager,我需要担心这个漏洞吗?

- 不,如果您不使用WebEx Meeting Manager,则不受此漏洞影响。

-

除了上述措施之外,我还可以采取其他哪些措施来保护自己?

- 保持操作系统和软件是最新的,安装所有安全补丁。

- 定期扫描您的计算机以查找恶意软件和病毒。

- 使用强密码并启用多因素身份验证。

-

如果我的计算机受到感染,我该怎么办?

- 立即运行反病毒扫描。

- 如果扫描未检测到恶意软件,请联系合格的IT专业人员以获得帮助。