全面解析DSRM密码同步持久化域管权限的实用策略

2023-11-26 04:09:29

利用 DSRM 密码同步持久化域管权限:网络攻击者的隐秘武器

概述

网络攻击者总是希望控制域控制器,因为这样做可以让他们统治整个域环境,无障碍访问域内的资源和用户。一旦他们侵入域控制器,他们就会利用各种方法来持久化他们的访问权限,以期长期控制该域。其中一种有效的方法是利用 DSRM 密码同步技术。

DSRM 密码同步:域控密码的同步者

DSRM(目录系统资源管理器)密码同步是一种在域控制器之间同步密码的机制,确保所有域控制器上的密码保持一致。这对于维持域的可用性和可靠性至关重要,因为即使一台域控制器出现故障,其他域控制器仍然可以验证用户的密码,让他们顺利访问网络资源。

攻击者的秘密武器:DSRM 密码同步的利用

攻击者可以利用 DSRM 密码同步技术来持久化他们的域管权限。他们会在其中一台域控制器上创建一个新的域管理员帐户,然后将该帐户的密码同步到其他域控制器上。这样,即使攻击者在其中一台域控制器上的访问权限被撤销,他们仍可以通过其他域控制器来访问该帐户,继续控制整个域环境。

实施步骤:攻击者的行动计划

利用 DSRM 密码同步持久化域管权限的实施步骤如下:

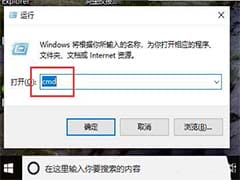

- 获取域控制器访问权限: 通过凭据劫持、网络钓鱼或社会工程等攻击技术实现。

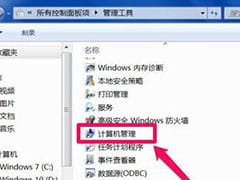

- 创建新域管理员帐户: 使用 Active Directory 管理工具创建。

- 同步密码: 使用 DSRM 命令将新帐户密码同步到其他域控制器。

- 测试访问: 检查新域管理员帐户是否能正常访问网络资源。

- 清理痕迹: 删除攻击相关的日志文件和证据,避免被发现。

风险和规避措施:攻击者的困境和应对之策

利用 DSRM 密码同步持久化域管权限存在一定风险:

- 日志记录: DSRM 密码同步操作会产生日志记录,可能暴露攻击者。

- 失去域控制器访问权限: 攻击者可能被踢出域控制器,丧失域控制权。

- 帐户禁用或删除: 域管理员帐户可能被禁用或删除,阻止攻击者访问网络资源。

为了规避这些风险,攻击者可以采取措施:

- 高级攻击技术: 使用 rootkit 或无文件攻击等技术掩盖他们的活动。

- 多重域控制器和密码轮换: 在多个域控制器上创建新帐户并定期轮换密码。

- 强密码和多因素认证: 为域管理员帐户设置强密码并启用多因素认证。

- 监控日志和事件: 定期监控域控制器的日志文件和安全事件,检测可疑活动。

结论:持久控制域的利器

利用 DSRM 密码同步持久化域管权限是一种强大而隐蔽的技术,帮助攻击者在获得域控制器访问权限后长期控制域环境。然而,这种方法并非没有风险,攻击者必须采取谨慎措施来规避这些风险。企业必须加强域控制器的安全措施,并定期进行安全审计和渗透测试,以阻止攻击者利用此类技术持久化他们的域管权限。

常见问题解答:揭开 DSRM 密码同步的秘密

1. DSRM 密码同步是如何工作的?

DSRM 密码同步在域控制器之间同步密码,确保它们保持一致,即使一台域控制器出现故障。

2. 攻击者如何利用 DSRM 密码同步来持久化域管权限?

他们会创建一个新域管理员帐户并同步密码,即使他们失去其中一台域控制器上的访问权限,他们仍可以通过其他域控制器来访问该帐户。

3. 实施 DSRM 密码同步的风险是什么?

日志记录、失去域控制器访问权限以及帐户禁用或删除。

4. 如何规避利用 DSRM 密码同步的风险?

使用高级攻击技术、在多台域控制器上创建帐户并轮换密码、使用强密码和多因素认证,以及监控日志和事件。

5. 企业如何防止 DSRM 密码同步被攻击者利用?

加强域控制器的安全措施,定期进行安全审计和渗透测试。